|

SoftEther トップ

> オンライン マニュアル > SoftEther 仮想 HUB でのパケット フィルタリング

SoftEther 仮想 HUB でのパケット フィルタリング

SoftEther 仮想 HUB に搭載されている高度なパケット フィルタリング機能の設定方法と利用方法を解説します。

SoftEther のセキュリティ

この解説をお読みになる前に、SoftEther

のセキュリティ をご覧いただくことをお勧めします。 SoftEther のような VPN (仮想ネットワーク)

システムにおいて、セキュリティは極めて重要です。セキュリティ機能が無いと、仮想 HUB (サーバー)

に誰でも接続できてしまいますし、また実際の通信内容がインターネット上を通るため、途中で傍受・盗聴される可能性や、パケットが改竄される可能性があります。

SoftEther では、ユーザー認証、パケット暗号化、パケット フィルタリングにおいて、高度なセキュリティ機能を備えています。

SoftEther 仮想 HUB には、接続している各仮想 LAN カードのセッション同士で交換されるすべてのパケットに関して、その内容を

Layer-3 以上のレベルで解釈し、パケット フィルタリングを行う機能があります。

仮想 HUB は物理的な HUB と異なり、離れたところから複数のコンピュータが接続できます。その中の 1

台でおかしな設定があったり悪意をもったものがあったりすると、その仮想 HUB で構成される仮想 LAN 全体に影響が出るばかりか、物理的な

LAN まで影響が広がる場合もあります。

SoftEther 仮想 HUB ではオプションとしてLayer-3 パケットフィルタ機能を搭載しています。一般的に用いられている

Layer-3 スイッチのフィルタ機能すべてを搭載することができていませんが、SoftEther 仮想 LAN

上で必要になると思われる基本的なセキュリティ機能を多く搭載しています。

これらのパケットフィルタ設定は、ユーザーごとに個別に設定することができます。たとえば、DHCP

を禁止するオプションは各クライアントが接続の際に使用するユーザーで設定しておき、DHCP

サーバーとして動作させたいコンピュータが接続する際に使用するユーザー名のみこのオプションを設定しなければ良いことになります。

利用可能なセキュリティ オプション

SoftEther 仮想 HUB で設定可能なセキュリティ オプションには、以下のようなものがあります。

- DHCP サーバーの動作を禁止する

そのユーザーの接続は、DHCP サーバーとして動作することを禁止します。具体的には、DHCP OFFER と DHCP ACK

パケットを無視します。1つの仮想 LAN 内で複数の DHCP サーバーを動作させないためです

(悪意を持ったユーザーが、ネットワークを混乱させるために意図的に DHCP サーバーを稼動させる可能性があるためです)。

- DHCP パケットをすべて禁止する

そのユーザーの接続は、すべての DHCP パケットの送受信を禁止します。2つ以上の LAN を SoftEther

によってブリッジ接続する際、各 LAN にすでに DHCP サーバーが存在していると、ブリッジ接続した瞬間、DHCP

競合が発生してしまいます。そのような場合にこのオプションを有効にします。

- DHCP が割り当てた IP アドレスを強制する

クライアント コンピュータが使用する IP アドレスは、DHCP サーバーが割り当てた IP

アドレスのみ使用できるようにします。その他の IP アドレスを発信元としたパケットはすべて無視します。これは、CATV

インターネット接続業者などが使用している専用ルータで使用されている機能をソフトウェア的に実装したものです。

- IP アドレスを1つに制限する

各クライアントの仮想 LAN 内での IP アドレスを1つに制限します。1つの仮想 LAN クライアントが複数の IP

アドレスを持つことを禁止し、最初の IP アドレスのみ有効にします。

- MAC アドレスを1つに制限する

各クライアントの仮想 LAN 内での MAC アドレスを1つに制限します。1つの仮想 LAN クライアントが複数の MAC

アドレスを持つことを禁止し、最初の MAC アドレスのみ有効にします。これを有効にすると、結果的にその接続のクライアント

コンピュータ側ではブリッジを構成することはできなくなります。

- 重複する IP アドレスを禁止する

クライアントが仮想 LAN に接続した際、すでに別のクライアントが使用している IP

アドレスを使用しようとした場合、そのパケットを無視します。これにより、仮想 LAN 内での IP

アドレスの重複による通信妨害を防止します。

ここでは、「DJCP サーバーの動作を禁止する」と「DHCP パケットをすべて禁止する」の 2

つのオプションについて詳しく説明します。その他のオプションについては、容易に理解することが可能であると思われますので、上記の説明のみとなります。

DHCP サーバーの動作を禁止する

「DHCP サーバーの動作を禁止する」セキュリティ オプションが有効になっているユーザーによる接続セッションは、そのセッションの仮想

LAN カード側 (クライアント側) のネットワークにおいて DHCP サーバーとしてのパケットを送信することができません。

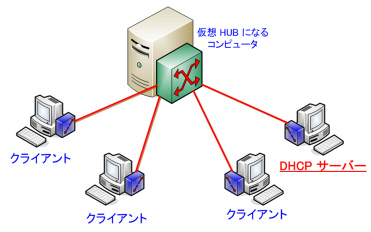

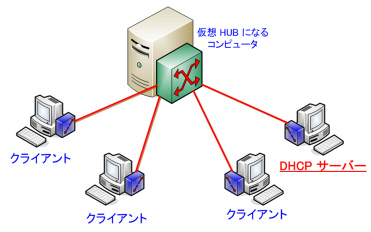

たとえば、下図のようなネットワークでは、仮想ネットワーク内に 1 つの DHCP サーバーが存在しており、他の 3 つのクライアント

コンピュータは DHCP サーバーに対して IP アドレスを要求し、DHCP サーバーが IP アドレスを割り当てることになります。

上のようなの状態では、各クライアントは安定して DHCP サーバーから IP

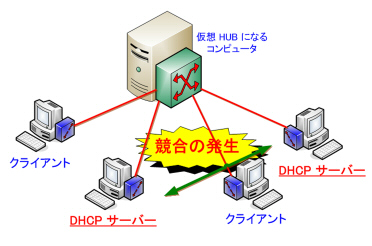

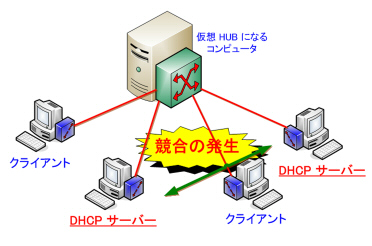

アドレスの配布を受けることができます。しかし、もし別のもう一台のコンピュータも DHCP

サーバーとして動作してしまった場合は、どうなるでしょうか。

上図のように、1 つの仮想ネットワーク内に 2 つの DHCP サーバーがあることになり、DHCP サーバー同士の競合が発生してしまいます。

DHCP サーバーの競合は、これまで普通の Ethernet ネットワークにおいて、しばしば問題になることがありました。設定の誤ったクライアント

コンピュータや、意図的に悪意を持って DHCP サーバーを立ち上げた人のコンピュータが DHCP サーバーとして稼動してしまい、本来の DHCP

サーバーの動作を妨害してしまうためです。 これはネットワークを不安定にさせるだけではなく、攻撃の手段としても使用されることがありました。

SoftEther には、特定のユーザー / セッションに対して、DHCP サーバーとしての動作を禁止するためのセキュリティ

オプションがあります。「DHCP サーバーの動作を禁止する」セキュリティ オプションを有効にすると、そのセッションのクライアント側から送出される

DHCP の OFFER パケットや ACK パケットは、すべて自動的にフィルタリング (無視)

され、他のコンピュータに対して送信されることはありません。 このオプションは、DHCP

サーバーとして動作する必要のない一般ユーザーに対して設定するべきです。 DHCP パケットをすべて禁止する

「DHCP パケットをすべて禁止する」セキュリティ

オプションが有効になっているユーザーによる接続セッションは、そのセッションで送受信されるすべての DHCP

パケットが自動的にフィルタリングされ、無視されます。

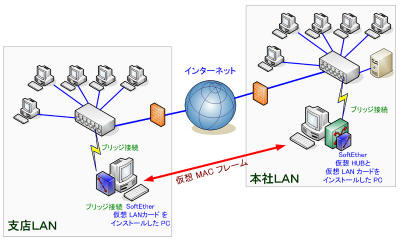

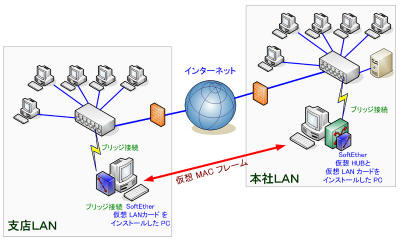

上図のように、2 つの物理的なネットワーク同士を SoftEther を使用してブリッジ接続することが可能です。このことについては、詳しくは

SoftEther

仮想 LAN と物理的な LAN とのブリッジ接続 で解説されています。 このような状態で、2

つのネットワークの両方に DHCP サーバーが存在している場合、それらの DHCP サーバーから送信されるすべてのブロードキャスト

パケットは、両方のネットワークに届いてしまうことになります。その結果、もともとは両方に DHCP サーバーが 1

つずつあったのにもかかわらず、ブリッジ接続によって 1 つの結合されたネットワークに 2 つの DHCP

サーバーが存在する状態になってしまいます。 このようなことを防ぐため、「DHCP パケットをすべて禁止する」セキュリティ

オプションを有効にしておくと、そのセッションを経由するパケットのすべての DHCP

パケットが自動的にフィルタリングされ、無視されます。よって、2 台の DHCP サーバーのブロードキャスト

ドメインと影響範囲は完全に分離され、ネットワークの安定性が維持されます。 ※

もちろん、DHCP パケットがフィルタリングされるのはそのセッションを流れる SoftEther 仮想 MAC フレームのみです。他のセッション

(クライアント) との通信や、ブリッジ接続されている既存の物理的な LAN には、一切影響を与えません。

セキュリティ オプションによってフィルタリングされたパケットのログ

SoftEther 仮想 HUB でのログの保存

で詳しく解説されていますが、セキュリティ

オプションを有効にしたことによってフィルタリングされたパケットの情報をすべてログに保存することができます。これにより、設定したセキュリティ

オプションが仮想ネットワーク上の通信にどのような影響を与えているのか、調査することが可能です。 |